- Статус

- Offline

- Регистрация

- 22 Июн 2018

- Сообщения

- 1,508

- Реакции

- 13

- Покупки через Гарант

- 0

- Продажи через Гарант

- 0

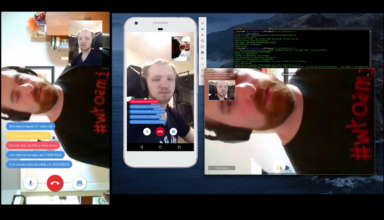

Схема атаки

Исследователи предупреждают, что Agora используют такие приложения, как MeetMe, Skout, Nimo TV, temi, Dr. First Backline, Hike, Bunch и Talkspace.Они имеют десятки миллионов загрузок только по официальной статистике Google Play Store.

Обнаруженная проблема заключается в том, что Agora SDK не шифрует данные, передаваемые в процессе совершения нового вызова, даже если в приложении включена функция шифрования. Из-за этого любой желающий, находящийся в той же сети, что и жертва, может перехватить трафик на начальных этапах вызова, извлечь из него различные ID, а затем тайно присоединиться к звонку. Эксперты подчеркивают, что они пока не наблюдали подобные атаки на практике.

Отчет McAfee гласит, что разработчики Agora SDK исправили баг еще в конце 2020 года и призвали всех обновиться. Однако специалистам неизвестно, в каких именно приложениях уже применяется новая, лишенная опасной проблемы версия SDK.

«В мире онлайн-знакомств нарушение безопасности или возможность прослушивать звонки могут закончиться шантажом или преследованием со стороны злоумышленника. Но другие приложения с меньшей клиентской базой, где разработчики тоже применяют Agora, такие как робот temi, используются в других сферах, включая больницы, где возможность шпионить за разговорами уже может привести к утечке конфиденциальной медицинской информации», — предупреждают аналитики.

Последнее редактирование: