- Статус

- Offline

- Регистрация

- 23 Апр 2019

- Сообщения

- 881

- Реакции

- 97

- Покупки через Гарант

- 0

- Продажи через Гарант

- 0

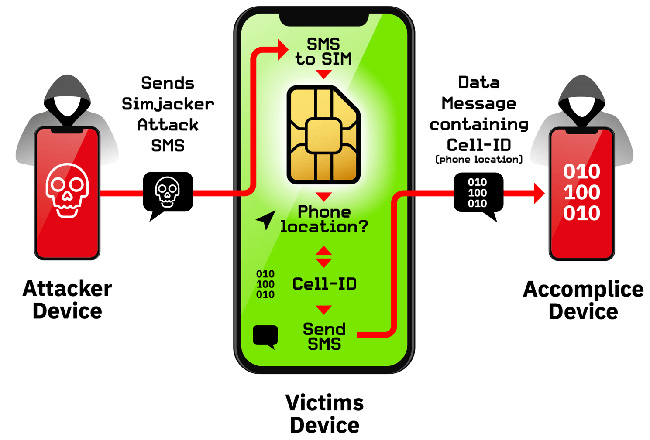

SimJacker — ранее неизвестная уязвимость SIM-карт большинства операторов. Она позволяет удаленным атакующим компрометировать смартфоны пользователей и шпионить за ними.

SimJacker затрагивает определённую часть программного обеспечения — S@T Browser, встроенную в большинство SIM-карт, используемых операторами связи как минимум в 30 странах.

Атакующему совершенно неважно, смартфон какого производителя использует жертва. Уязвимость SimJacker актуальна в любом случае.

По словам обнаруживших проблему безопасности специалистов, некая компания, тесно работающая с властями, активно эксплуатирует SimJacker в реальных атаках. На протяжении последних двух лет эта брешь помогает шпионить за пользователями в нескольких странах.

Что собой представляет S@T Browser (полное название — SIMalliance Toolbox Browser)? Это приложение, устанавливаемое на большинстве SIM-карт. Оно помогает операторам связи поставлять клиентам базовый набор сервисов.

S@T Browser содержит ряд STK-инструкций: отправить короткое сообщение, запустить браузер, отправить данные, осуществить звонок. Любое из этих действий можно вызвать, просто отправив пользователю специальное SMS-сообщение.

То есть любые вредоносные команды можно вызвать точно так же. Атакующему просто надо использовать SimJacker.

Об уязвимости сообщили исследователи компании AdaptiveMobile Security, чему и посвящён их последний отчёт.

В результате успешная эксплуатация может позволить злоумышленнику:

- Получить местоположение устройства и его IMEI.

- Оправлять фейковые сообщения от лица жертвы.

- Осуществлять слежку за пользователем.

- Устанавливать на смартфон вредоносные программы — для этого в браузере надо открыть специальные злонамеренные сайты.

- Отключать SIM-карту.

- Извлечь информацию и языке и уровне заряда устройства.

При этом жертва даже не будет знать, что ее атакуют, все происходит совершенно незаметно.

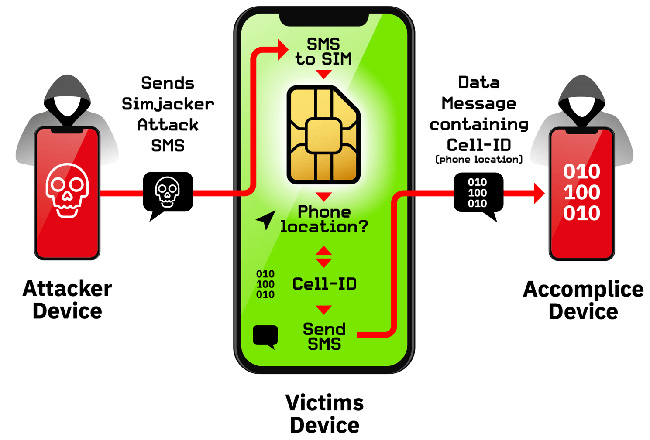

SimJacker затрагивает определённую часть программного обеспечения — S@T Browser, встроенную в большинство SIM-карт, используемых операторами связи как минимум в 30 странах.

Атакующему совершенно неважно, смартфон какого производителя использует жертва. Уязвимость SimJacker актуальна в любом случае.

По словам обнаруживших проблему безопасности специалистов, некая компания, тесно работающая с властями, активно эксплуатирует SimJacker в реальных атаках. На протяжении последних двух лет эта брешь помогает шпионить за пользователями в нескольких странах.

Что собой представляет S@T Browser (полное название — SIMalliance Toolbox Browser)? Это приложение, устанавливаемое на большинстве SIM-карт. Оно помогает операторам связи поставлять клиентам базовый набор сервисов.

S@T Browser содержит ряд STK-инструкций: отправить короткое сообщение, запустить браузер, отправить данные, осуществить звонок. Любое из этих действий можно вызвать, просто отправив пользователю специальное SMS-сообщение.

То есть любые вредоносные команды можно вызвать точно так же. Атакующему просто надо использовать SimJacker.

Об уязвимости сообщили исследователи компании AdaptiveMobile Security, чему и посвящён их последний отчёт.

В результате успешная эксплуатация может позволить злоумышленнику:

- Получить местоположение устройства и его IMEI.

- Оправлять фейковые сообщения от лица жертвы.

- Осуществлять слежку за пользователем.

- Устанавливать на смартфон вредоносные программы — для этого в браузере надо открыть специальные злонамеренные сайты.

- Отключать SIM-карту.

- Извлечь информацию и языке и уровне заряда устройства.

При этом жертва даже не будет знать, что ее атакуют, все происходит совершенно незаметно.