- Статус

- Offline

- Регистрация

- 3 Июл 2016

- Сообщения

- 2,444

- Реакции

- 344

- Покупки через Гарант

- 0

- Продажи через Гарант

- 0

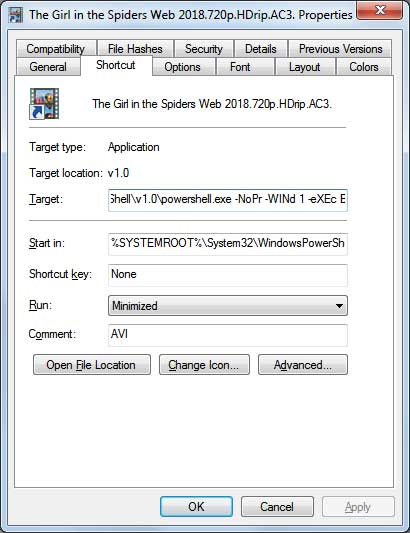

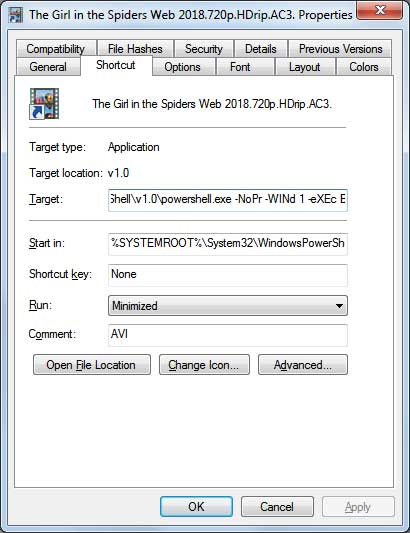

Специалист по информационной безопасности под псевдонимом 0xffff0800 обнаружил на популярном торрент-трекере The Pirate Bay раздачу фильма The Girl in the Spider's Web («Девушка, которая застряла в паутине»). Вместо фильма среди скачиваемых файлов можно найти файл ярлыка Windows с расширением .lnk, который содержит инструкцию оболочки Powershell, позволяющую соединиться с сервером злоумышленника и загрузить на компьютер пользователя целый ряд вредоносных программ и скриптов.

Попав в систему, вредонос манипулирует результатами поиска в интернете с целью продвижения определенных товаров и услуг, а также подменяет адреса кошельков криптовалюты на принадлежащие злоумышленнику.

Как это работает?

После запуска замаскированного под фильм ярлыка, с ресурса Pastebin скачивается специально подготовленный Powershell-скрипт. В результате выполнения этого скрипта в папку AppData текущего пользователя Windows загружается ряд вредоносных программ, в том числе два исполняемых файла: servicer.exe и performer.exe, которые несмотря на разные имена представляют собой одну и ту же сущность и предназначены для автоматического запуска в виде службы Windows под названием Smart Monitoring. К счастью, разработчик вредоноса совершил несколько синтаксических ошибок в участке кода, отвечающем за регистрацию программы в качестве службы, поэтому она не запускается при старте Windows.

Тем не менее, злоумышленник смог реализовать отключение Windows Defender (антивирус, встроенный в операционную систему) посредством модификации реестра ОС, а также принудительную установку вредоносного расширения Firefox Protection для браузера Mozilla Firefox. Если в системе присутствует браузер Google Chrome, встроенное расширение Chrome Media Router окажется скомпрометированным.

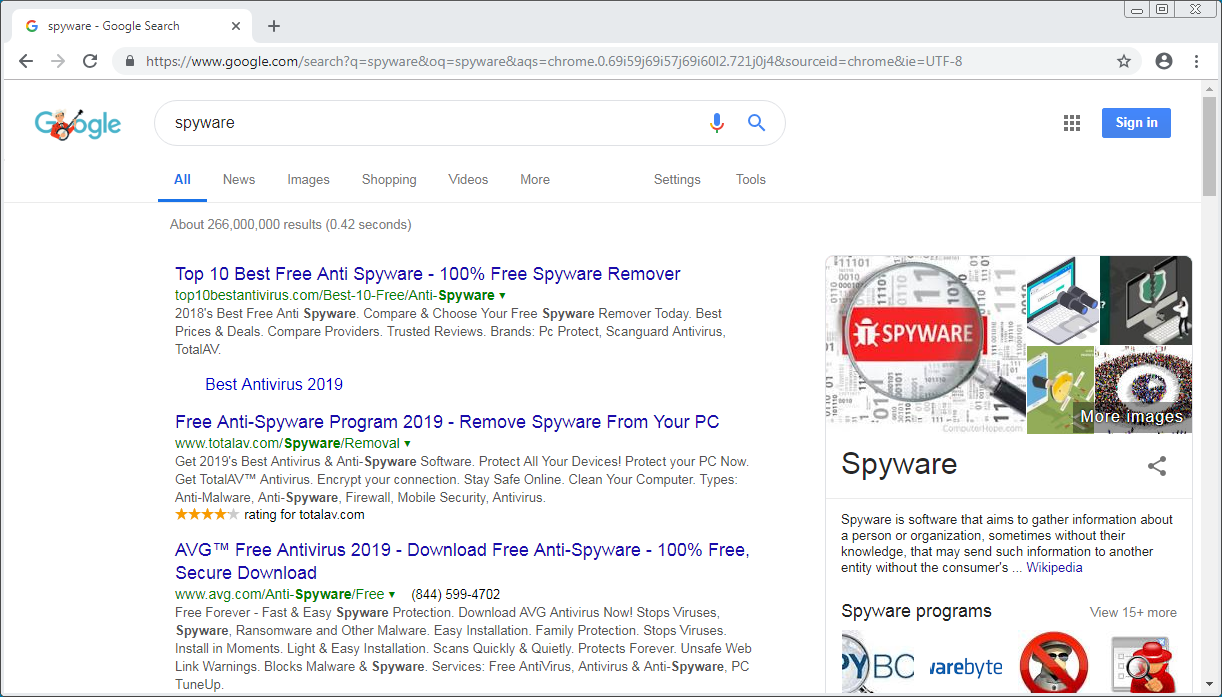

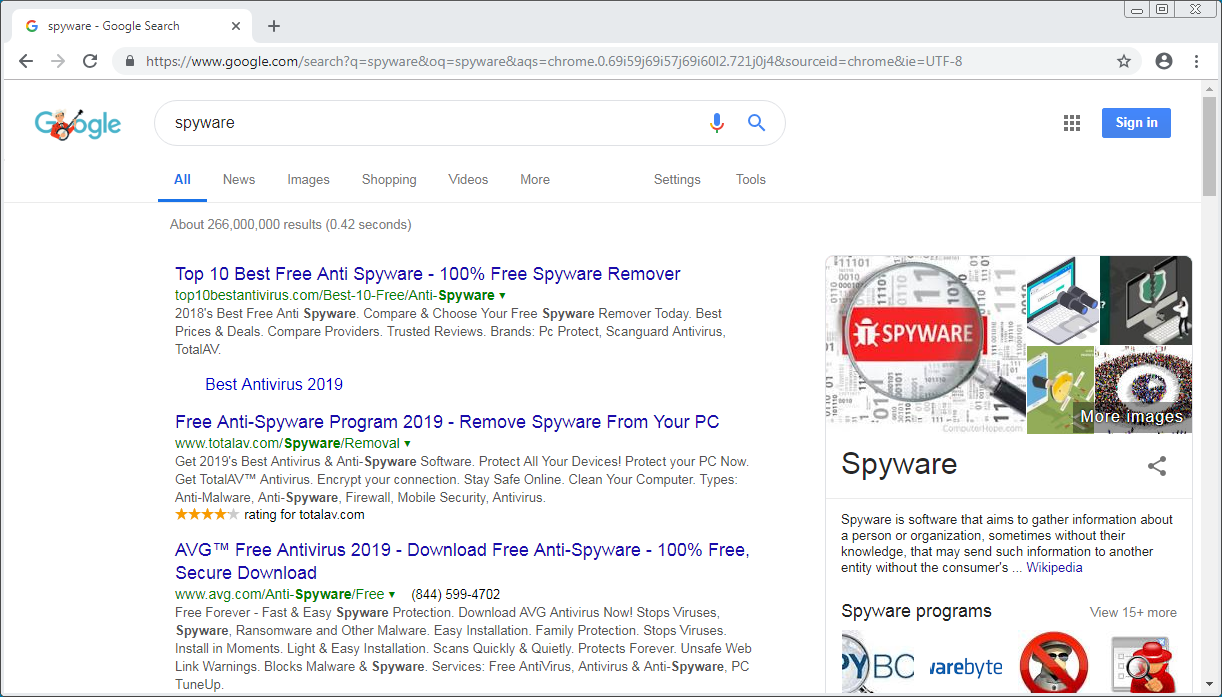

При первом же запуске одного из этих браузеров внедренные расширения получают с удаленного сервера код на языке Javascript, который в дальнейшем будет внедряться на различные веб-страницы при их посещении пользователем зараженной машины. Так, «отравленными» оказываются поисковая выдача Google и «Яндекса». К примеру, при поиске по ключевому слову spyware первые две строчки в выдаче занимает замаскированная реклама антивируса TotalAV.

Помимо «Яндекса» и Google подобной модификации подвергаются страницы социальной сети «Вконтакте» и свободной энциклопедии Wikipedia. При посещении последней с зараженного компьютера пользователь увидит поддельный баннер, предлагающий пожертвовать создателям всемирно известного ресурса $15 в криптовалюте.

Наконец, вредонос не только продвигает определенные товары и собирает фальшивые пожертвования в пользу Wikipedia, но и ведет непрерывный мониторинг посещаемых пользователем ресурсов на предмет наличия адресов криптовалютных кошельков Bitcoin и Ethereum. При попытке скопировать такой адрес в буфер обмена Windows вредонос подменяет его на принадлежащий злоумышленнику. Поскольку адреса представляют собой длинную комбинацию символов, которую сложно запомнить, пользователь может и не заметить подмену.

Подробнее: Скачанный с торрента фильм ворует биткоины. Опрос - CNews

Попав в систему, вредонос манипулирует результатами поиска в интернете с целью продвижения определенных товаров и услуг, а также подменяет адреса кошельков криптовалюты на принадлежащие злоумышленнику.

Как это работает?

После запуска замаскированного под фильм ярлыка, с ресурса Pastebin скачивается специально подготовленный Powershell-скрипт. В результате выполнения этого скрипта в папку AppData текущего пользователя Windows загружается ряд вредоносных программ, в том числе два исполняемых файла: servicer.exe и performer.exe, которые несмотря на разные имена представляют собой одну и ту же сущность и предназначены для автоматического запуска в виде службы Windows под названием Smart Monitoring. К счастью, разработчик вредоноса совершил несколько синтаксических ошибок в участке кода, отвечающем за регистрацию программы в качестве службы, поэтому она не запускается при старте Windows.

Тем не менее, злоумышленник смог реализовать отключение Windows Defender (антивирус, встроенный в операционную систему) посредством модификации реестра ОС, а также принудительную установку вредоносного расширения Firefox Protection для браузера Mozilla Firefox. Если в системе присутствует браузер Google Chrome, встроенное расширение Chrome Media Router окажется скомпрометированным.

При первом же запуске одного из этих браузеров внедренные расширения получают с удаленного сервера код на языке Javascript, который в дальнейшем будет внедряться на различные веб-страницы при их посещении пользователем зараженной машины. Так, «отравленными» оказываются поисковая выдача Google и «Яндекса». К примеру, при поиске по ключевому слову spyware первые две строчки в выдаче занимает замаскированная реклама антивируса TotalAV.

Помимо «Яндекса» и Google подобной модификации подвергаются страницы социальной сети «Вконтакте» и свободной энциклопедии Wikipedia. При посещении последней с зараженного компьютера пользователь увидит поддельный баннер, предлагающий пожертвовать создателям всемирно известного ресурса $15 в криптовалюте.

Наконец, вредонос не только продвигает определенные товары и собирает фальшивые пожертвования в пользу Wikipedia, но и ведет непрерывный мониторинг посещаемых пользователем ресурсов на предмет наличия адресов криптовалютных кошельков Bitcoin и Ethereum. При попытке скопировать такой адрес в буфер обмена Windows вредонос подменяет его на принадлежащий злоумышленнику. Поскольку адреса представляют собой длинную комбинацию символов, которую сложно запомнить, пользователь может и не заметить подмену.

Подробнее: Скачанный с торрента фильм ворует биткоины. Опрос - CNews