Apollon

Ветеран

Apollon

Ветеран

- Статус

- Offline

- Регистрация

- 21 Апр 2018

- Сообщения

- 892

- Реакции

- 3

- Покупки через Гарант

- 0

- Продажи через Гарант

- 0

Обратите внимание, пользователь заблокирован на форуме. Не рекомендуется проводить сделки.

Участники проекта Zero Day Initiative (ZDI)раскрылиподробности об уязвимости в Windows, позволяющей удаленно выполнить произвольный код в контексте текущего процесса. Как отмечается, для успешной эксплуатации проблемы потребуется участие пользователя, который должен открыть вредоносный файл.

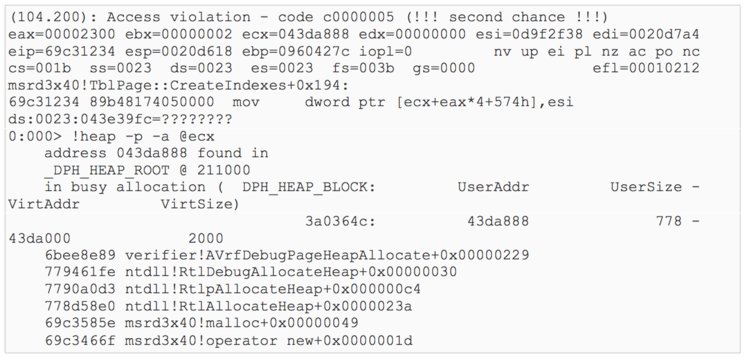

Баг содержится в СУБД Microsoft JET Database Engine и представляет собой уязвимость записи за пределами выделенного в памяти буфера (out-of-bounds OOB write). Проблема проявляется при открытии источника данных JET через интерфейс OLE DB.

Для того чтобы воспользоваться уязвимостью, атакующему потребуется заставить пользователя открыть сформированный файл, содержащий данные в формате JET (данный формат используется различными приложениями). Таким образом злоумышленник сможет выполнить код на уровне текущего процесса. PoC-код для эксплуатации проблемы доступенздесь.

Специалисты ZDI подтвердили существование уязвимости в Windows 7. По их мнению, проблема также распространяется на другие поддерживаемые версии операционной системы, включая серверные. В настоящее время компания Microsoft готовит патч, который, предположительно, будет включен в состав плановых октябрьских обновлений.

OLE DB (Object Linking and Embedding, Database, OLEDB) - набор COM-интерфейсов, позволяющих приложениям унифицировано работать с данными разных источников и хранилищ информации.