- Статус

- Offline

- Регистрация

- 22 Ноя 2019

- Сообщения

- 268

- Реакции

- 14

- Покупки через Гарант

- 0

- Продажи через Гарант

- 0

Обратите внимание, пользователь заблокирован на форуме. Не рекомендуется проводить сделки.

Как быстро найти данные в бесконечном потоке информации

Вступить в наш чат

Выделяют три основных этапа работы поисковых систем:

Что такое операторы информации и зачем они нужны?

Поисковые операторы - это специальные слова, символы, фразы, включенные в поисковой запрос, помогают конкретизировать запрашиваемую информацию для выдачи максимально точного результата. Главная их задача - это отфильтровывать запросы с определенным содержимым, сузить данные, исключая ненужную информацию. Вы можете комбинировать операторы друг с другом, чтобы поиск был еще продуктивнее.

Google

Простые поисковые операторы:

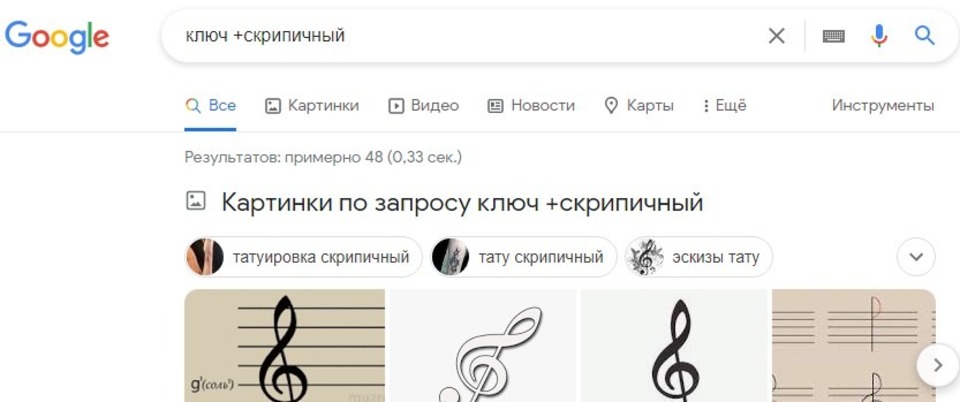

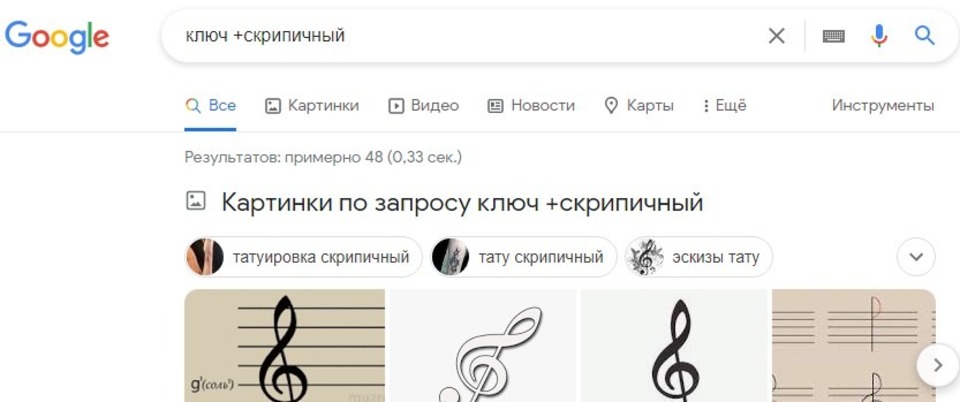

+ запрос по нужным словам в одном предложении. Оператор "плюс" помогает в конкретизации поиска. Например, возьмем слово "ключ", которое имеет несколько значений, поэтому чтобы получить тот результат, которые нам нужен, мы уточним запрос: ключ +скрипичный, ключ +родник, ключ +гаечный. В итоге вы получаете те сайты, в которых есть полный набор слов из запроса.

- оператор "минус" наоборот исключает слово из запроса. Делая запрос "Ключ -скрипичный", вы получите любую информацию кроме скрипичного ключа.

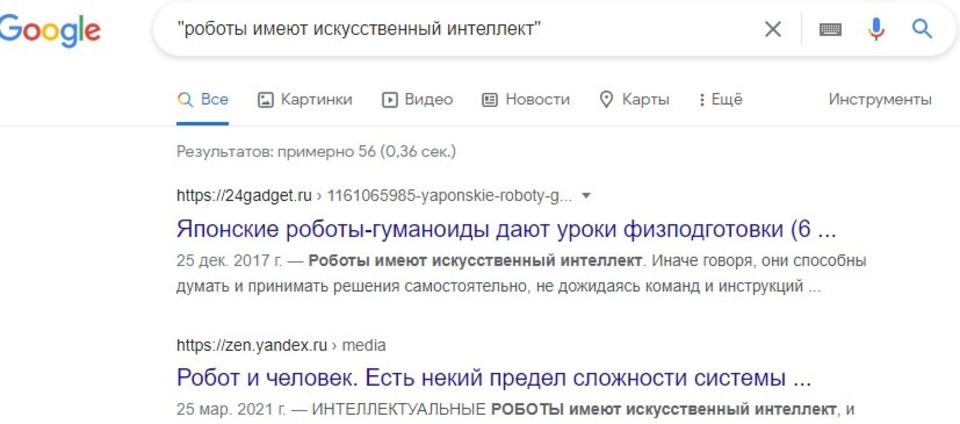

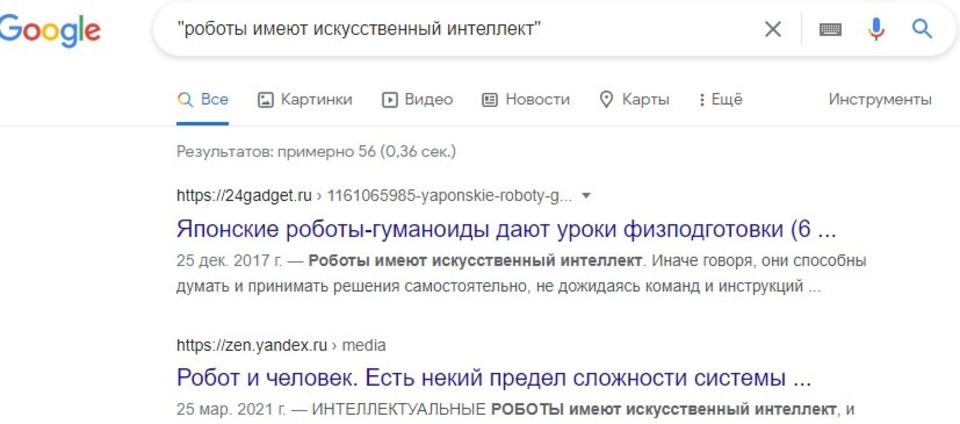

"" показывают только те страницы, где фраза идет в точно написанной последовательности.

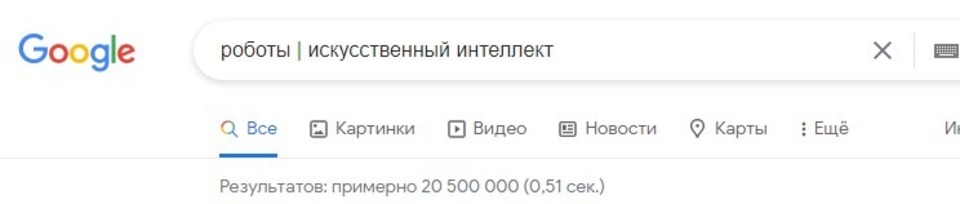

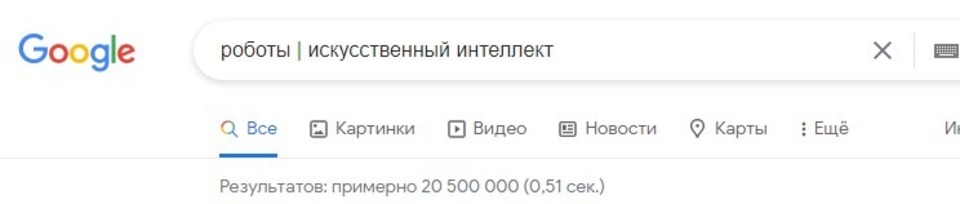

| (OR) оператор «или», вы можете использовать любой из двух вариантов, чтобы получить запрос по нескольким словам одновременно или по одному из предложенных

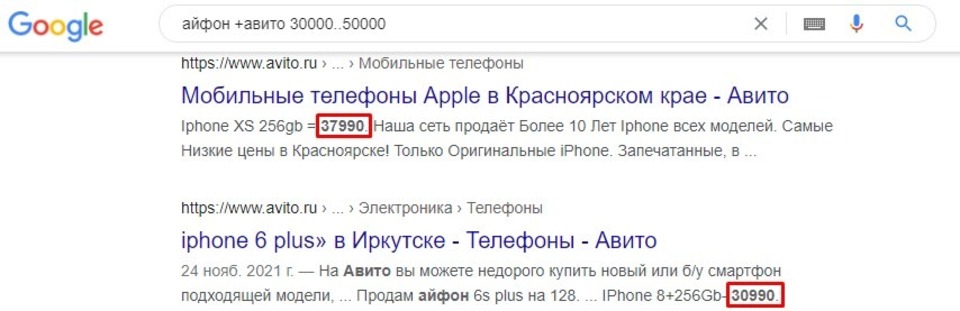

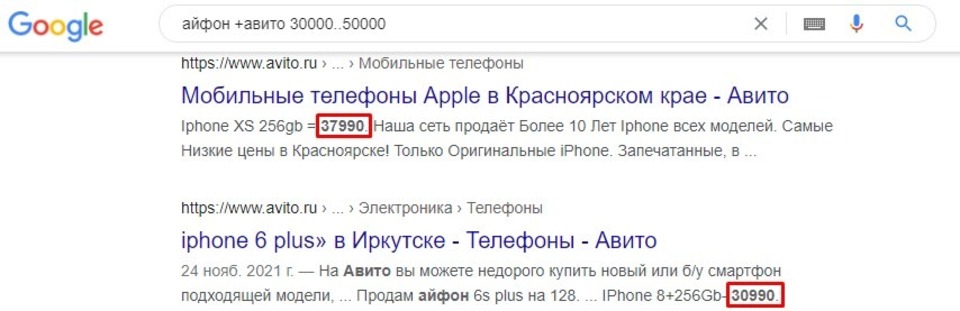

.. две точки отображают результаты поиска, имеющие конкретных цифровой диапазон. Также обратите внимание, что мы комбинировали 2 поисковых оператора.

Вступить в наш чат

Как работают поисковики?Поисковые системы (Google, Yandex) ежедневно используются миллиардами людей для нахождения какой-либо информации. Но мало кто знает о скрытых возможностях, которые упрощают поиск, освобождая его от лишний информации, а также экономят ваше время. Речь в сегодняшней статье пойдет о поисковых операторах.

Выделяют три основных этапа работы поисковых систем:

- Сканирование. За первый этап отвечает поисковой робот или паук. Он собирает и отбирает информацию с сайтов, анализирует изменения в контенте, URL-адреса, а также код и карты сайтов. Все это делается для того, чтобы определить тип отображаемой информации.

- Индексация. Как только сканирование завершается, индексатор организовывает и совершает быстрый поиск по собранной информации, т.е. анализирует данные сайта.

- Поисковик. На последнем этапе происходит сортировка сайтов в зависимости от предпочтений запроса, качества и степени соответствия. Таким образом, перед нами предстает контент на странице результатов поиска.

Что такое операторы информации и зачем они нужны?

Поисковые операторы - это специальные слова, символы, фразы, включенные в поисковой запрос, помогают конкретизировать запрашиваемую информацию для выдачи максимально точного результата. Главная их задача - это отфильтровывать запросы с определенным содержимым, сузить данные, исключая ненужную информацию. Вы можете комбинировать операторы друг с другом, чтобы поиск был еще продуктивнее.

Простые поисковые операторы:

+ запрос по нужным словам в одном предложении. Оператор "плюс" помогает в конкретизации поиска. Например, возьмем слово "ключ", которое имеет несколько значений, поэтому чтобы получить тот результат, которые нам нужен, мы уточним запрос: ключ +скрипичный, ключ +родник, ключ +гаечный. В итоге вы получаете те сайты, в которых есть полный набор слов из запроса.

- оператор "минус" наоборот исключает слово из запроса. Делая запрос "Ключ -скрипичный", вы получите любую информацию кроме скрипичного ключа.

"" показывают только те страницы, где фраза идет в точно написанной последовательности.

| (OR) оператор «или», вы можете использовать любой из двух вариантов, чтобы получить запрос по нескольким словам одновременно или по одному из предложенных

.. две точки отображают результаты поиска, имеющие конкретных цифровой диапазон. Также обратите внимание, что мы комбинировали 2 поисковых оператора.

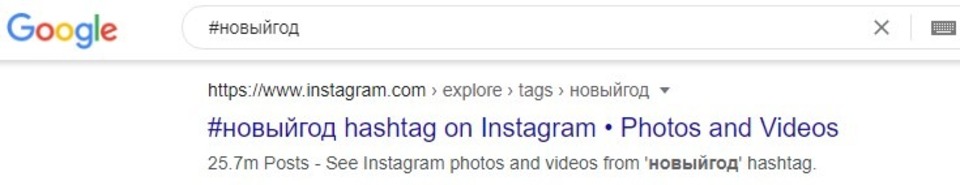

@ и # – операторы для поиска информации в соц. сетях по тегам и хештегам.

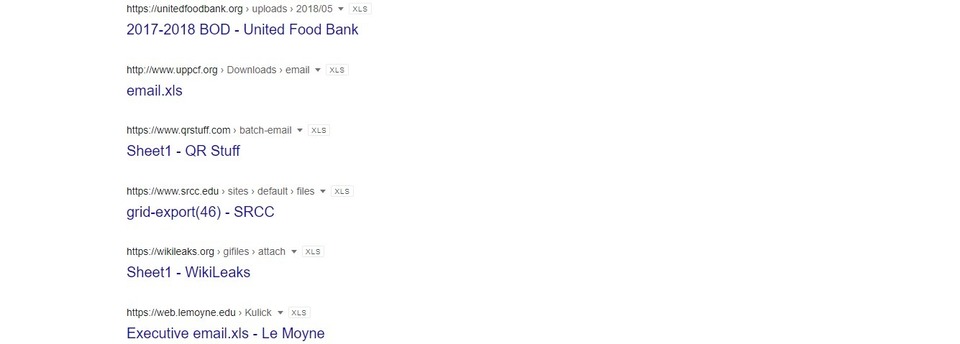

Сложные поисковые операторы:

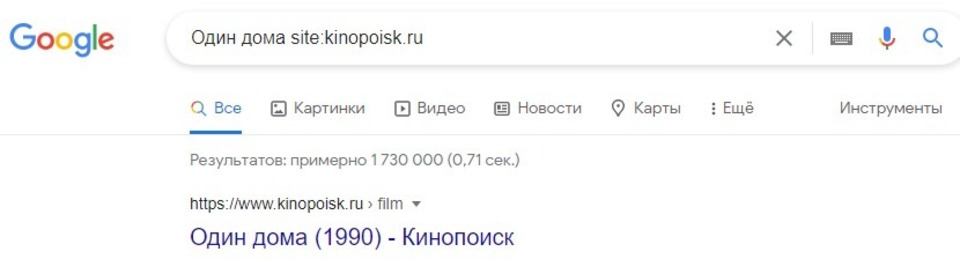

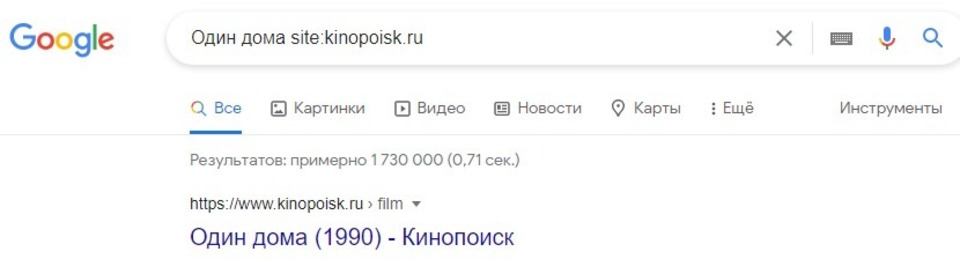

site: оператор, который ищет информацию на определенном сайте.

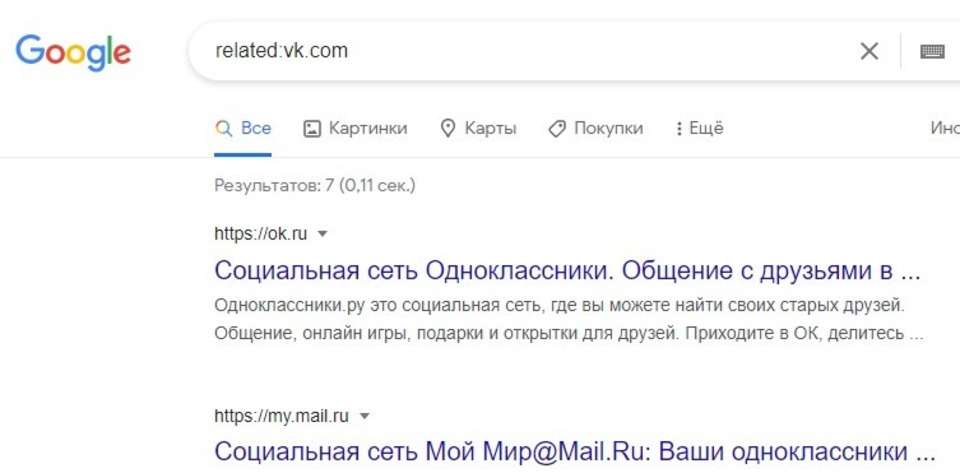

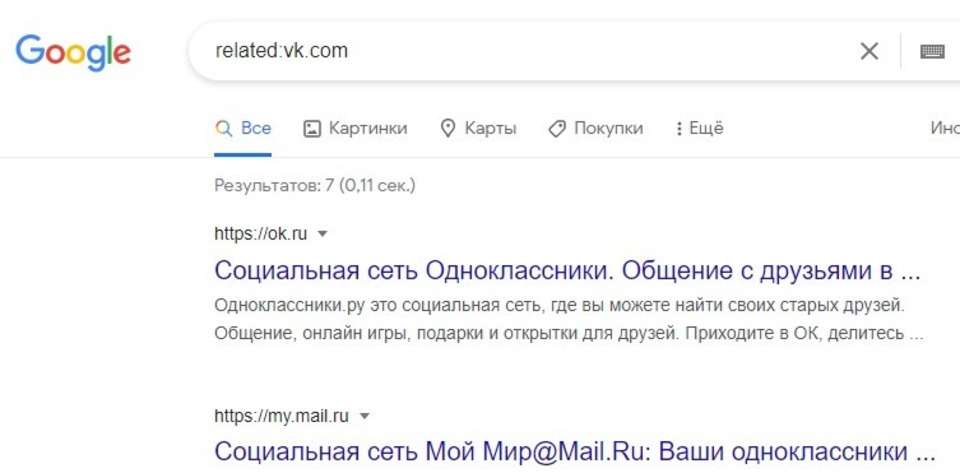

related: оператор для поиска сайтов с похожим контентом.

intitle: поиск страниц по заголовку.

site: оператор, который ищет информацию на определенном сайте.

related: оператор для поиска сайтов с похожим контентом.

intitle: поиск страниц по заголовку.

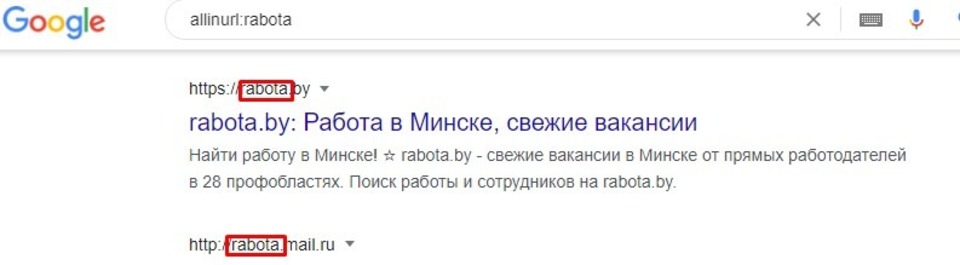

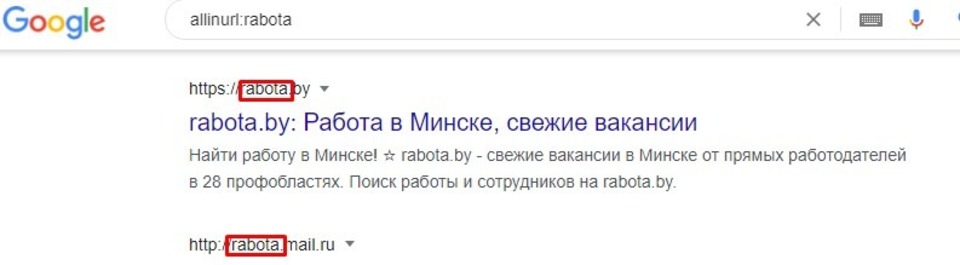

allinurl: оператор, с помощью которого легко найти сайты, содержащие в адресе страницы указанные слова. Для большего отображения страниц лучше всего использовать транслитерацию, либо латиницу.

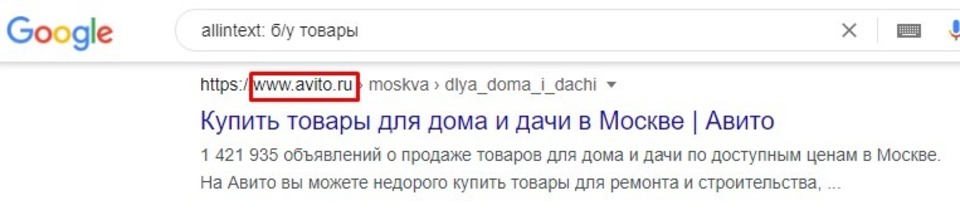

allintext: поиск по содержимому страницы. Хороший способ найти сайт, если его адрес вы забыли.

intext: поиск как и с предыдущем оператором, только выборка страниц производится по текстовому описанию для одного слова.

info: служит для показа всей информации об адресе.

allinanchor: отбирает страницы с ключевыми словами.

inanchor: похожий оператор, который ищет только по одному заданному слову.

Яндекс

Поисковые операторы:

+ оператор "плюс" работает так же как и у Google.

! используется перед нужным словом для его точного отображения в поиске без изменений.

"" показывают только те страницы, где фраза идет в точно написанной последовательности, как и в Google.

* используется для замещения слов в фразах, песнях, цитатах. Помогает в случае, если вы забыли нужное слово.

( ) оператор "скобки" служит для группировки слов в сложных запросах.

& ставится между двумя словами, а поисковик ищет страницы, где эти слова находятся в одном предложении.

title: оператор, который ищет по заголовкам сайтов.

mime: помогает найти документы нужного формата, к примеру mimedf.

site: выборка по всем страницам сайта.

inurl: находит страницы только с ключевыми словами данного домена.

Как составлять запрос:

https://telegra.ph/Kak-bystro-najti-...formacii-03-30

allintext: поиск по содержимому страницы. Хороший способ найти сайт, если его адрес вы забыли.

intext: поиск как и с предыдущем оператором, только выборка страниц производится по текстовому описанию для одного слова.

info: служит для показа всей информации об адресе.

allinanchor: отбирает страницы с ключевыми словами.

inanchor: похожий оператор, который ищет только по одному заданному слову.

Яндекс

Поисковые операторы:

+ оператор "плюс" работает так же как и у Google.

! используется перед нужным словом для его точного отображения в поиске без изменений.

"" показывают только те страницы, где фраза идет в точно написанной последовательности, как и в Google.

* используется для замещения слов в фразах, песнях, цитатах. Помогает в случае, если вы забыли нужное слово.

( ) оператор "скобки" служит для группировки слов в сложных запросах.

& ставится между двумя словами, а поисковик ищет страницы, где эти слова находятся в одном предложении.

title: оператор, который ищет по заголовкам сайтов.

mime: помогает найти документы нужного формата, к примеру mimedf.

site: выборка по всем страницам сайта.

inurl: находит страницы только с ключевыми словами данного домена.

Как составлять запрос:

- Искать в разных поисковых системах;

- Искать одну и ту же информацию на разных языках (английский);

- Менять порядок слов;

- Использовать синонимы;

- Ну и, конечно же, использовать поисковые операторы.

https://telegra.ph/Kak-bystro-najti-...formacii-03-30